La cryptologie, étymologiquement la science du secret, ne peut être vraiment considérée comme une science que depuis peu de temps.

Cette science englobe la cryptographie (l'écriture secrète) et la cryptanalyse (l'analyse de cette dernière).

La cryptographie s'attache à protéger des messages (pour des raisons de confidentialité) en s'aidant de secrets ou clés.

Elle rend un message inintelligible à autre que qui-de-droit.

Chiffrement (ou cryptage) : transformation à l'aide d'une "clé", d'un message en clair (dit texte clair) en un message incompréhensible (dit texte chiffré) pour celui qui ne dispose pas de la clé de déchiffrement (en anglais encryption key ou private key pour la cryptographie asymétrique)

| Exemple : chiffrement par décalage, ou le code de César C'est une méthode de chiffrement très simple utilisée par Jules César (d'où le nom),dans ses correspondances secrètes.  Le texte chiffré s'obtient en remplaçant chaque lettre du texte clair original par une lettre à distance fixe, toujours du même côté, dans l'ordre de l'alphabet. Pour les dernières lettres (dans le cas d'un décalage à droite), on reprend au début. |

il existe différents algorithmes

Algorithmes de chiffrement faible (facilement déchiffrables)

ROT13 (rotation de 13 caractères, sans clé)

Chiffre de César (voir ci-dessus)

Chiffre de Vigenère (introduit la notion de clé)

Algorithmes de cryptographie symétrique (à clé secrète)

Les algorithmes de chiffrement symétrique se fondent sur une même clé pour chiffrer et déchiffrer un message.

L'un des problèmes de cette technique est que la clé, qui doit rester totalement confidentielle, doit être transmise au correspondant de façon sûre.

La mise en œuvre peut s'avérer difficile, surtout avec un grand nombre de correspondants car il faut autant de clés que de correspondants.

Quelques algorithmes de chiffrement symétrique très utilisés :

Pour résoudre le problème de l'échange de clés, la cryptographie asymétrique a été mise au point dans les années 70. Elle se base sur le principe de deux clés :

Comme son nom l'indique, la clé publique est mise à la disposition de quiconque désire chiffrer un message.

Ce dernier ne pourra être déchiffré qu'avec la clé privée, qui doit rester confidentielle.

Quelques algorithmes de cryptographie asymétrique très utilisés :

RSA a publié des standards nommés PKCS (Public Key Cryptography Standards)

Le principal inconvénient de RSA (et des autres) est la grande lenteur par rapport aux algorithmes à clés secrètes. RSA est par exemple 1000 fois plus lent que DES.

La cryptographie asymétrique est également utilisée pour assurer l'authenticité d'un message. L'empreinte du message est chiffrée à l'aide de la clé privée et est jointe au message. Les destinataires déchiffrent ensuite le cryptogramme à l'aide de la clé publique et retrouvent normalement l'empreinte. Cela leur assure que l'émetteur est bien l'auteur du message. On parle alors de signature.

Une fonction de hachage (Hash) est une fonction qui convertit un grand ensemble en un plus petit ensemble, l'empreinte.

Ce n'est pas du chiffrement, car

Il est impossible de la déchiffrer pour revenir à la donnée d'origine.

code d'authentification de message, ou MAC en anglais est un code accompagnant des données dans le but d'assurer leur intégrité, permettant de vérifier qu'elles n'ont subi aucune modification, après une transmission par exemple.

HMAC, de l'anglais keyed-hash message authentication code est un type de code MAC, calculé en utilisant une fonction de hachage en combinaison avec une clé secrète.

Il peut être utilisé pour vérifier simultanément l'intégrité de données et l'authenticité d'un message.

N'importe quelle fonction de hachage, comme MD5 ou SHA-1, peut être utilisée dans le calcul d'un HMAC ; le nom de l'algorithme résultant est HMAC-MD5 ou HMAC-SHA-1.

Quelques fonctions de hachage très utilisées :

•Ne confondez pas hachage, qui est du chiffrement, et codage qui est de la codification, comme, par exemple, base64

| En informatique, base64 est un codage de l'information utilisant 64 caractères, choisis pour être disponibles sur la majorité des systèmes. Défini en tant qu'encodage MIME ( RFC2045), il est principalement utilisé pour la transmission de messages (attachement dans les courriers électroniques SMTP), mais aussi pour coder les mots de passe lors d'une authentification HTTP. |

Transport Layer Security (TLS) , et son prédécesseur Secure Sockets Layer (SSL), sont des protocoles de sécurisation des échanges sur Internet.

Le protocole SSL a été développé à l'origine par Netscape. Il évolue en version 3, puis est banni en 2014, à la suite de la faille POODLE, ce bannissement est ratifié en juin 2015.

L'IETF en a poursuivi le développement en le rebaptisant Transport Layer Security (TLS). La dernière version (publiée en Août 2018) est TLS 1.3.

Ces protocoles fonctionnent suivant un mode client/serveur et permettent de satisfaire les objectifs de sécurité suivants :

La mise en œuvre est facilitée par le fait que les protocoles de la couche application, comme HTTP, n'ont pas à être profondément modifiés pour utiliser une connexion sécurisée, mais seulement implémentés au-dessus de SSL/TLS, ce qui pour HTTP a donné le protocole HTTPS, pour FTP FTPS, TELNETS, etc..

Rappel du modèle ISO à 7 couches (inspiré de SNA qui avait 6 couches)

| 7 - Couche application | HTTP,SMTP,FTP, SSH |

| 6 - couche de présentation | HTML, UNICODE sont là |

| 5 - couche de session | TLS, SSL, NetBIOS |

| 4 - couche de transport | TCP, UDP, ... |

| 3 - couche réseau | IPv4, IPv6, ARP, IPX(Novell) ... |

| 2 - couche de liaison | Ethernet, Token ring, 802.11 WiFi ... |

| 1 - couche physique | Câble (RJ45) , fibre optique, ondes radio... |

les serveurs utilisent alors un port IP spécifique (443 pour HTTPS, 992 pour TELNETS)

Session 5250 basée sur TELNETS

Lorsqu'un utilisateur se connecte à un site web qui utilise TLS, les étapes suivantes ont lieu :

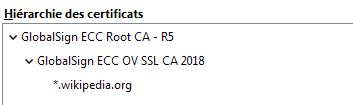

Information concernant un certificat

Tel qu'affiché par le navigateur (ici Firefox)

Détail du certificat

Algorithme :

ET IBM i ?

•Les clés

peuvent être stockées dans des magasins de clé (keystore), il en existe 4

les fournisseurs de service de cryptographie pouvant être :

• Dans ce dernier cas, les niveaux (protocoles et algorithmes) acceptés, sont gérés par les valeurs systèmes : QSSLPCL, QSSLCSLCTL et QSSLCSL.

| Version | QSSLPCL *OPSYS |

| 7.4 | *TLSV1.3 *TLSV1.2 |

| 7.3 | *TLSV1.2 *TLSV1.1 *TLSV1 |

| 7.2 | *TLSV1.2 *TLSV1.1 *TLSV1 |

| 7.1 | *TLSV1 *SSLV3 |

| 6.1 | *TLSV1 *SSLV3 |

ici sur une version 7.3 (cela peut varier en fonction des PTF)

Voyez ensuite :

Copyright © 1995,2019 VOLUBIS